Anhand dieses HandsOn-Beitrags zeigen wir euch, wie ihr euer KMU mit einem Security Monitoring aufrüstet und so eine echte Visibilität in Bezug Sicherheitsereignisse erhält und frühzeitig darauf reagieren könnt.

Was habt ihr nach dieser Serie:

✅ Ein zentrales SIEM wo alle Systemlogs gesammelt werden

✅ Ausgerollte Agenten, die alle relevanten Logs ins SIEM liefern

✅ Alle relevanten Logs auf euren Windows Systemen aktiviert

✅ Vordefinierte Regeln / Detektionen, welche Alarme im Dashboard generieren

Step 1: Wazuh Manager installieren (zusätzliche Anleitung für Hyper-V)

Nativ gibt es ein downloadbares OVA-Template, welches sich auf einem beliebigen HyperVisor importieren lässt. Möchte man dieses auf einem Hyper-V betreiben, muss man dieses zuerst konvertieren.

- Installiere VirtualBox (wird lediglich für Konvertierung benötigt)

- OVA-Image mit z.B 7Zip entpacken

- Powershell:

.\VBoxManage.exe clonemedium --format vhd "input\wazuh-4.3.10-disk-1.vmdk" "output\wazuh-4.3.10-disk-1.vhd"

Nun lässt sich auf dem Hyper-V eine virtuelle Maschine «Wazuh» erstellen und die .vhd-Disk anhängen.

VM -> Start.

Passwort change einleiten (Dabei erfolgt die Aktualisierung bei allen Komponenten automatisch)

1. curl -so wazuh-passwords-tool.sh https://packages.wazuh.com/4.14/wazuh-passwords-tool.sh

2. bash wazuh-passwords-tool.sh -a

Der Dashboard-Login wird in der Shell ausgegeben

Step 2: Wazuh-Agent auf Endpoints installieren

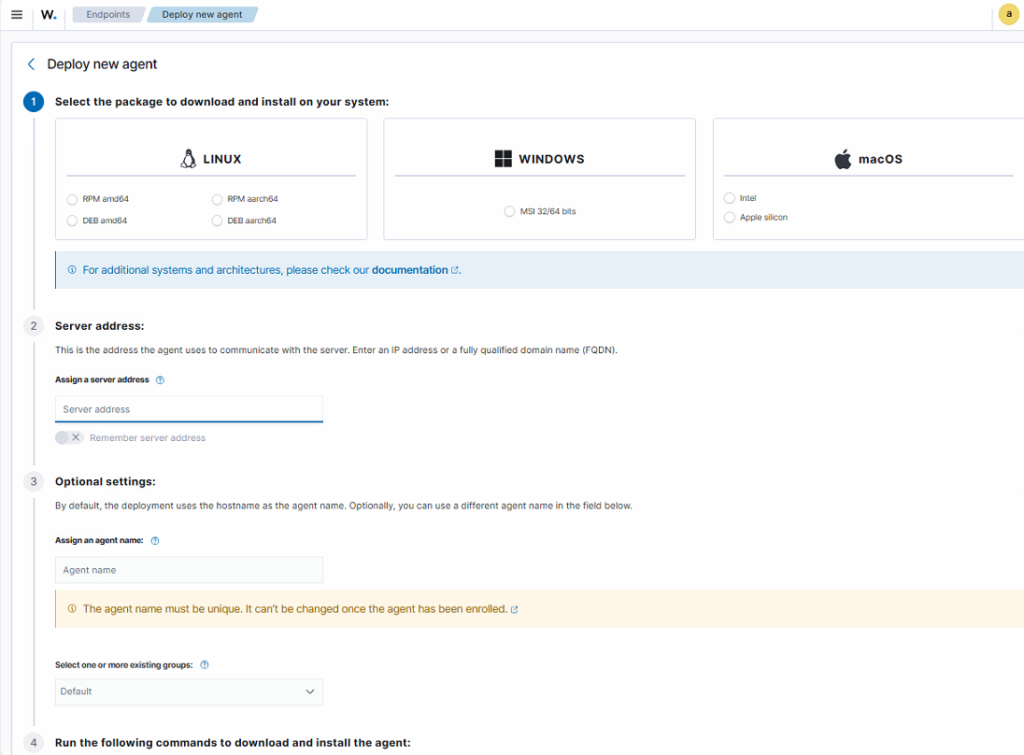

Gehe im Wazuh-Dashboard auf «Agents management > Summary» und dort auf «Deploy new agent«.

Nun kann via GUI alles notwendige konfiguriert werden um den Agent via einem Befehl zu deployen.

Nach dem Deployment kann der Agent via «net start wazuh» gestartet werden und die ersten Logs treffen im SIEM ein.

Referenz: https://documentation.wazuh.com/current/installation-guide/wazuh-agent/index.html

3. Windows Audit-Logs nach CIS aktivieren

EventLog Compendium: https://eventlog-compendium.streamlit.app/

👉 Advanced Audit Policy Generator

👉 Select a Pre-Built Policy: CIS – Windows 11 Enterprise (Links zu unterst im Menu)

👉 Select «Prebuilt Recommendations»

Diese Einstellungen können nun 1:1 in die GPO übertragen und auf die Clients angewandt werden.

ℹ️Idealerweise sollten noch folgende Logsizes in der GPO mitgegeben werden:

- Security event log: Computer > Policies > Admin Templates > Windows Components > Event Log Service > Security > Specific the maximum log file size (KB) > 2 GB

- Application event log: Computer > Policies > Admin Templates > Windows Components > Event Log Service > Application > Specific the maximum log file size (KB) > 256 MB

- System event log: Computer > Policies > Admin Templates > Windows Components > Event Log Service > System > Specific the maximum log file size (KB) > 256 MB

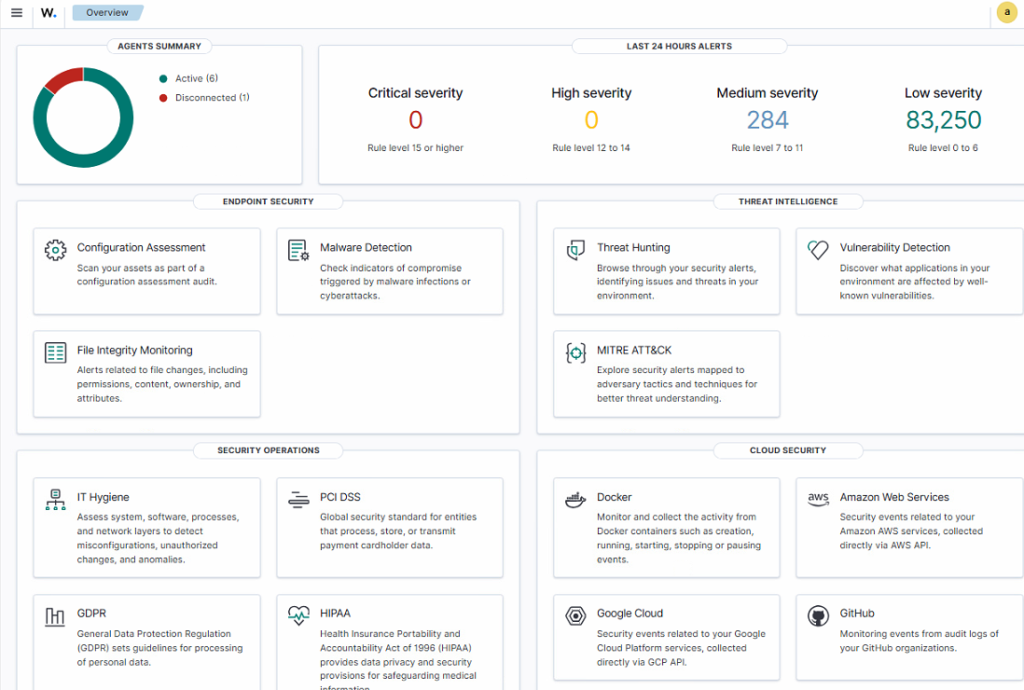

4. Dashboard überprüfen

Zum jetzigen Stand haben wir eine saubere Ausgangslage um zuverlässig sicherheitsrelevante Ereignisse zu erkennen.